인증 구성 설정#

Mattermost는 최대 4가지의 서로 다른 동시 사용자 인증 방법을 지원합니다:

OpenID 제공자

SAML 제공자

LDAP 인스턴스 (예: Active Directory, OpenLDAP)

이메일 및 비밀번호

제품 메뉴를 선택하고, 시스템 콘솔 을 선택한 다음 인증 을 선택하여 시스템 콘솔에서 다음 인증 구성 옵션을 검토하고 관리합니다:

팁

자체 호스팅 Mattermost 배포를 관리하는 시스템 관리자는 다음 표에 설명된 대로 config.json 파일을 편집할 수 있습니다. 아래의 각 구성 값에는 JSON 인식 도구를 사용하여 config.json 파일에서 프로그래밍 방식으로 값에 접근하기 위한 JSON 경로가 포함되어 있습니다. 예를 들어, EnableUserCreation 값은 TeamSettings 아래에 있습니다.

jq 와 같은 도구를 사용하는 경우,

cat config/config.json | jq '.TeamSettings.EnableUserCreation'를 입력합니다.config.json파일을 수동으로 작업할 때는TeamSettings와 같은 객체를 찾은 다음, 해당 객체 내에서EnableUserCreation키를 찾습니다.

회원가입#

인증 > 회원가입 으로 이동하여 시스템 콘솔에서 다음 구성 설정에 접근합니다.

계정 생성 활성화#

|

|

참고

LDAP 및 SAML 사용자는 이 구성 설정이 활성화되어 있는지 여부와 관계없이 LDAP 또는 SAML 사용자 자격 증명을 사용하여 로그인하여 항상 Mattermost 계정을 생성할 수 있습니다.

지정된 이메일 도메인으로 계정 생성 제한#

이 설정은 새 계정이나 팀을 생성하는 데 사용할 수 있는 이메일 주소 도메인을 제한합니다. 제한 기능이 작동하려면 이메일 확인 필요 를 쉼표로 구분된 도메인 목록의 문자열 입력, 예: |

|

오픈 서버 활성화#

|

|

이메일 초대 활성화#

|

|

참고

클라우드 관리자는 이 구성 설정을 수정할 수 없습니다.

대기 중인 이메일 초대 무효화#

이 버튼은 수락되지 않은 이메일 초대를 무효화합니다(기본적으로 초대는 48시간 후에 만료됩니다). 이 옵션에는 |

|

이메일#

인증 > 이메일 로 이동하여 시스템 콘솔에서 다음 구성 설정에 접근할 수 있습니다.

이메일로 계정 생성 활성화#

|

|

참고

클라우드 관리자는 이 구성 설정을 수정할 수 없습니다.

이메일 인증 필요#

|

|

이메일로 로그인 활성화#

|

|

참고

로그인 페이지에서 사용자에게 이메일 로그인 옵션만 제공하려면 enable sign-in with username 설정을 false 로 지정해야 합니다.

사용자명으로 로그인 활성화#

|

|

참고

이메일 기반 인증은 소규모 팀의 사설 네트워크에서만 사용하는 것을 권장합니다.

비밀번호#

시스템 콘솔에서 Authentication > Password 로 이동하여 다음 설정을 확인할 수 있습니다.

최소 비밀번호 길이#

이 설정은 비밀번호의 최소 문자 수를 지정합니다.5 이상 72 이하의 정수여야 합니다. 숫자 입력. 기본값은 5 입니다. |

|

비밀번호 요구사항#

이 설정은 비밀번호 문자 요구사항을 제어합니다. 해당 상자를 선택하면 비밀번호에 다음이 포함되어야 합니다:

사용자가 유효하지 않은 비밀번호를 설정하려고 시도하면 시스템 콘솔에 미리보기된 오류 메시지가 표시됩니다. 모든 상자의 기본값은 선택되지 않음입니다. |

|

최대 로그인 시도 횟수#

이 설정은 사용자가 계정 잠금 및 이메일을 통한 비밀번호 재설정이 필요해지기 전까지 실패할 수 있는 로그인 시도 횟수를 결정합니다. 숫자 입력. 기본값은 10 입니다. |

|

비밀번호 찾기 링크 활성화#

|

|

참고

사이트 설정 > 사용자 지정 > 비밀번호 찾기 사용자 지정 링크 로 이동하여 비밀번호 찾기 링크 URL을 직접 지정할 수 있습니다. 자세한 내용은 configuration 문서를 참고하세요.

MFA#

다음 구성 설정은 시스템 콘솔에서 인증 > MFA 로 이동하여 접근할 수 있습니다.

Mattermost를 자체 사설 네트워크 내에 배포하고, 모바일 접근을 위해 VPN 클라이언트를 사용하는 것을 권장합니다. 이렇게 하면 기존 보안 프로토콜로 Mattermost를 보호할 수 있습니다. 만약 사설 네트워크 외부에서 Mattermost를 운영하여 기존 보안 프로토콜을 우회하는 경우, Mattermost 접근을 위해 별도의 다중 인증(MFA) 서비스를 추가하는 것을 권장합니다.

다중 인증(MFA) 활성화#

|

|

다중 인증(MFA) 강제 적용#

참고

Enterprise 및 Professional 요금제에서만 사용 가능합니다.

|

|

참고

시스템에 AD/LDAP 및 이메일 이외의 방법으로 인증하는 사용자가 있다면, Mattermost 외부의 인증 공급자에서 MFA를 강제해야 합니다.

AD/LDAP#

Enterprise 및 Professional 요금제 에서 사용 가능합니다.

시스템 콘솔에서 인증 > AD/LDAP 으로 이동하여 다음 구성 설정에 접근할 수 있습니다.

AD/LDAP로 로그인 활성화#

|

|

AD/LDAP 동기화 활성화#

|

|

참고

시스템 콘솔에서 AD/LDAP 동기화 설정을 사용하면 임의의 호스트의 연결성 및 가용성을 확인할 수 있습니다. 이러한 점이 우려되는 시스템 관리자는 커스텀 관리자 역할을 사용하여 해당 설정 변경 권한을 제한할 수 있습니다. 자세한 내용은 위임된 세분화 관리 문서를 참고하세요.

로그인 필드 이름#

이 설정은 로그인 페이지의 로그인 필드에 플레이스홀더 텍스트를 표시합니다. 이 텍스트는 사용자가 AD/LDAP 자격 증명으로 로그인해야 함을 상기시켜줍니다. 문자열 입력. 기본값은 |

|

최대 로그인 시도 횟수#

Mattermost 계정이 잠기기 전 허용되는 최대 로그인 시도 횟수입니다. 숫자 입력값 |

|

참고

이 값을 조직의 인증 정책에 맞게 조정하세요.

사용자의 계정이 잠긴 경우, 시스템 콘솔 > 사용자 관리 > 사용자 에서 수동으로 잠금을 해제할 수 있습니다.

AD/LDAP 서버#

AD/LDAP 서버의 도메인 이름 또는 IP 주소입니다. 문자열 입력입니다. |

|

참고

시스템 콘솔에서 AD/LDAP 동기화 설정을 사용하면 임의의 호스트의 연결성 및 가용성을 확인할 수 있습니다. 이러한 점이 우려되는 시스템 관리자는 커스텀 관리자 역할을 사용하여 해당 설정 변경 권한을 제한할 수 있습니다. 자세한 내용은 위임된 세분화 관리 문서를 참고하세요.

AD/LDAP 포트#

이 포트는 Mattermost가 AD/LDAP 서버에 연결할 때 사용하는 포트입니다. 숫자 입력입니다. 기본값은 389 입니다. |

|

연결 보안#

이 설정은 Mattermost가 AD/LDAP 서버에 연결할 때 사용하는 보안 유형을 제어합니다. 다음과 같은 옵션이 있습니다:

|

|

인증서 검증 건너뛰기#

|

|

개인 키#

TLS 클라이언트 인증서가 주요 인증 방식인 경우, 이 설정을 사용하여 LDAP 인증 공급자에서 제공하는 개인 키 파일을 업로드하세요. 문자열 입력입니다. |

|

공개 인증서#

TLS 클라이언트 인증서가 주요 인증 방식인 경우, 이 설정을 사용하여 LDAP 인증 공급자에서 제공하는 공개 TLS 인증서를 업로드하세요. 문자열 입력입니다. |

|

바인드 사용자 이름#

이 값은 Mattermost가 AD/LDAP 검색을 수행할 때 사용하는 계정의 사용자 이름입니다. 이 계정은 Mattermost 전용 계정이어야 합니다. Base DN 설정에 지정된 AD/LDAP 트리의 해당 부분에 대해 계정의 권한을 읽기 전용으로 제한하세요. Active Directory를 사용할 때는 Bind Username 이 문자열 입력입니다. |

|

참고

이 필드는 필수입니다. 현재 익명 바인드는 지원되지 않습니다.

바인드 비밀번호#

이 값은 Bind Username 설정에 지정된 사용자 이름의 비밀번호입니다. 문자열 입력입니다. |

|

Base DN#

이 값은 Mattermost가 사용자 검색을 시작할 AD/LDAP 트리의 위치에 대한 Base Distinguished Name 입니다. 문자열 입력입니다. |

|

사용자 필터#

이 설정은 사용자 객체 검색 시 적용되는 일반 구문 AD/LDAP 필터를 허용합니다. 쿼리로 선택된 사용자만 Mattermost에 접근할 수 있습니다. 예를 들어, 비활성화된 사용자를 필터링하려면 필터는 다음과 같습니다: 그룹 멤버십으로 필터링하려면 그룹의 문자열 입력입니다. |

|

참고

이 필터는 검색을 실행하기 위해 Bind Username 계정의 권한을 사용합니다. 이 계정은 Mattermost 전용이어야 하며 Base DN 필드에 지정된 AD/LDAP 트리의 해당 부분에 대한 읽기 전용 액세스 권한이 있어야 합니다.

그룹 필터#

참고

Enterprise 플랜에서만 사용 가능

이 설정은 그룹 객체를 검색할 때 적용되는 일반 구문 AD/LDAP 필터를 허용합니다. 쿼리로 선택된 그룹만 Mattermost에 접근할 수 있습니다. 문자열 입력. 기본값은 |

|

참고

이 필터는 AD/LDAP 그룹 동기화가 활성화된 경우에만 사용됩니다. 자세한 내용은 AD/LDAP 그룹 동기화 를 참조하세요.

관리자 필터 활성화#

|

|

참고

이 설정이 false 인 경우, 필터에 의해 추가 사용자가 시스템 관리자로 지정되지 않습니다. 이전에 시스템 관리자로 지정된 사용자는 필터가 변경되거나 제거되지 않는 한 이 역할을 유지합니다.

관리자 필터#

이 설정은 선택된 사용자를 시스템 관리자로 지정하는 AD/LDAP 필터를 허용합니다. 사용자는 다음 로그인 또는 예약된 AD/LDAP 동기화 시 이 역할로 승격됩니다. 관리자 필터가 제거되면, 현재 로그인한 사용자는 다음 로그인까지 관리자 역할을 유지합니다. 문자열 입력입니다. |

|

게스트 필터#

이 설정은 Mattermost에 게스트 액세스 권한이 있는 외부 사용자를 검색할 때 적용할 AD/LDAP 필터를 허용합니다. 쿼리에서 선택된 사용자만 게스트로 Mattermost에 액세스할 수 있습니다. 자세한 내용은 게스트 계정 을 참조하세요. 문자열 입력입니다. |

|

ID 속성#

이것은 Mattermost에서 고유 사용자 식별자로 사용되는 AD/LDAP 서버의 속성입니다. 이 속성은 문자열 입력입니다. |

|

참고

사용자의 ID 속성이 변경되면 이전 계정과 연결되지 않은 새로운 Mattermost 계정이 생성됩니다. 사용자가 로그인한 후 이 필드를 변경해야 하는 경우 mmctl ldap idmigrate 명령을 사용하세요.

로그인 ID 속성#

이것은 Mattermost에 로그인하는 데 사용되는 AD/LDAP 서버의 속성입니다. 일반적으로 사용자 이름 속성 과 동일합니다. 팀이 AD/LDAP를 사용하여 다른 서비스에 문자열 입력입니다. |

|

사용자 이름 속성#

이것은 Mattermost의 사용자 이름 필드를 채우는 AD/LDAP 서버의 속성입니다. 이 속성은 UI에서 사용자를 식별합니다. 예를 들어, 사용자 이름 속성이 일반적으로 로그인 ID 속성 과 동일하지만 다른 속성에 매핑할 수 있습니다. 문자열 입력입니다. |

|

이메일 속성#

이것은 Mattermost의 이메일 주소 필드를 채우는 AD/LDAP 서버의 속성입니다. 이메일 알림이 이 주소로 전송됩니다. 개인정보 설정에 따라 다른 Mattermost 사용자가 이 주소를 볼 수 있습니다. 문자열 입력입니다. |

|

이름 속성#

이것은 Mattermost의 이름 필드를 채우는 AD/LDAP 서버의 속성입니다. 설정된 경우 사용자는 이름을 편집할 수 없습니다. 설정되지 않은 경우 사용자는 프로필 설정 에서 이름을 편집할 수 있습니다. 문자열 입력입니다. |

|

성 속성#

이것은 Mattermost의 성 필드를 채우는 AD/LDAP 서버의 속성입니다. 설정된 경우 사용자는 성을 편집할 수 없습니다. 설정되지 않은 경우 사용자는 프로필 설정 에서 성을 편집할 수 있습니다. 문자열 입력입니다. |

|

별명 속성#

이것은 Mattermost의 별명 필드를 채우는 AD/LDAP 서버의 속성입니다. 설정된 경우 사용자는 별명을 편집할 수 없습니다. 설정되지 않은 경우 사용자는 프로필 설정 에서 별명을 편집할 수 있습니다. 문자열 입력입니다. |

|

직책 속성#

이것은 Mattermost의 직책 필드를 채우는 AD/LDAP 서버의 속성입니다. 설정된 경우 사용자는 직책을 편집할 수 없습니다. 설정되지 않은 경우 사용자는 프로필 설정 에서 직책을 편집할 수 있습니다. 문자열 입력입니다. |

|

프로필 사진 속성#

Mattermost의 프로필 사진을 동기화하고 잠그는 AD/LDAP 서버의 속성입니다. 이미지는 Mattermost가 AD/LDAP 서버와 동기화할 때가 아닌 사용자가 로그인할 때 업데이트됩니다. Mattermost 이미지가 이미 AD/LDAP 이미지와 일치하는 경우 이미지는 업데이트되지 않습니다. 문자열 입력입니다. |

|

그룹 표시 이름 속성#

참고

Enterprise 플랜에서만 사용 가능

이것은 Mattermost 그룹 이름 필드를 채우는 AD/LDAP 그룹 표시 이름 속성입니다. 문자열 입력입니다. |

|

참고

이 속성은 AD/LDAP 그룹 동기화가 활성화된 경우에만 사용되며 필수 입니다. 자세한 내용은 AD/LDAP 그룹 동기화 문서 를 참조하세요.

그룹 ID 속성#

참고

Enterprise 플랜에서만 사용 가능

이것은 그룹에 대한 고유 식별자를 설정하는 AD/LDAP 그룹 ID 속성입니다. 이 값은 문자열 입력입니다. |

|

참고

이 속성은 AD/LDAP 그룹 동기화가 활성화된 경우에만 사용되며 필수 입니다. 자세한 내용은 AD/LDAP 그룹 동기화 문서 를 참조하세요.

동기화 간격 (분)#

이 값은 각 동기화 사이의 분 단위 시간을 설정하여 Mattermost가 AD/LDAP 서버와 얼마나 자주 동기화하는지 결정합니다. AD/LDAP 서버와 동기화하면 AD/LDAP 속성에 대한 변경 사항과 일치하도록 Mattermost 계정이 업데이트됩니다. 비활성화된 AD/LDAP 계정은 Mattermost에서 비활성화된 사용자가 되며 모든 활성 세션이 취소됩니다. AD/LDAP 계정을 비활성화한 후 세션을 즉시 취소하려면 AD/LDAP 지금 동기화 버튼을 사용하세요. 숫자 입력. 기본값은 60 입니다. |

|

참고

LDAP 동기화는 많은 수의 데이터베이스 읽기 쿼리가 필요합니다. 데이터베이스 부하를 모니터링하고 성능 저하를 최소화하기 위해 동기화 간격을 조정하세요.

최대 페이지 크기#

이 설정은 AD/LDAP 서버 쿼리 결과를 페이지로 나눕니다. AD/LDAP 서버에 페이지 크기 제한이 있는 경우 이 설정을 사용하세요. 권장 설정은 1500 입니다. 이것은 기본 AD/LDAP 페이지 크기가 0 이면 결과의 페이지 나누기가 비활성화됩니다. 숫자 입력. 기본값은 0 입니다. |

|

쿼리 타임아웃(초)#

이 설정은 AD/LDAP 쿼리의 타임아웃 기간(초)을 결정합니다. 느린 서버를 쿼리할 때 타임아웃 오류를 방지하려면 이 값을 늘리세요. 숫자 입력. 기본값은 60 입니다. |

|

AD/LDAP 테스트#

이 버튼을 사용하여 AD/LDAP 서버 연결을 테스트하세요. 테스트가 성공하면 확인 메시지가 표시됩니다. 테스트가 실패하면 오류 메시지가 표시됩니다. |

|

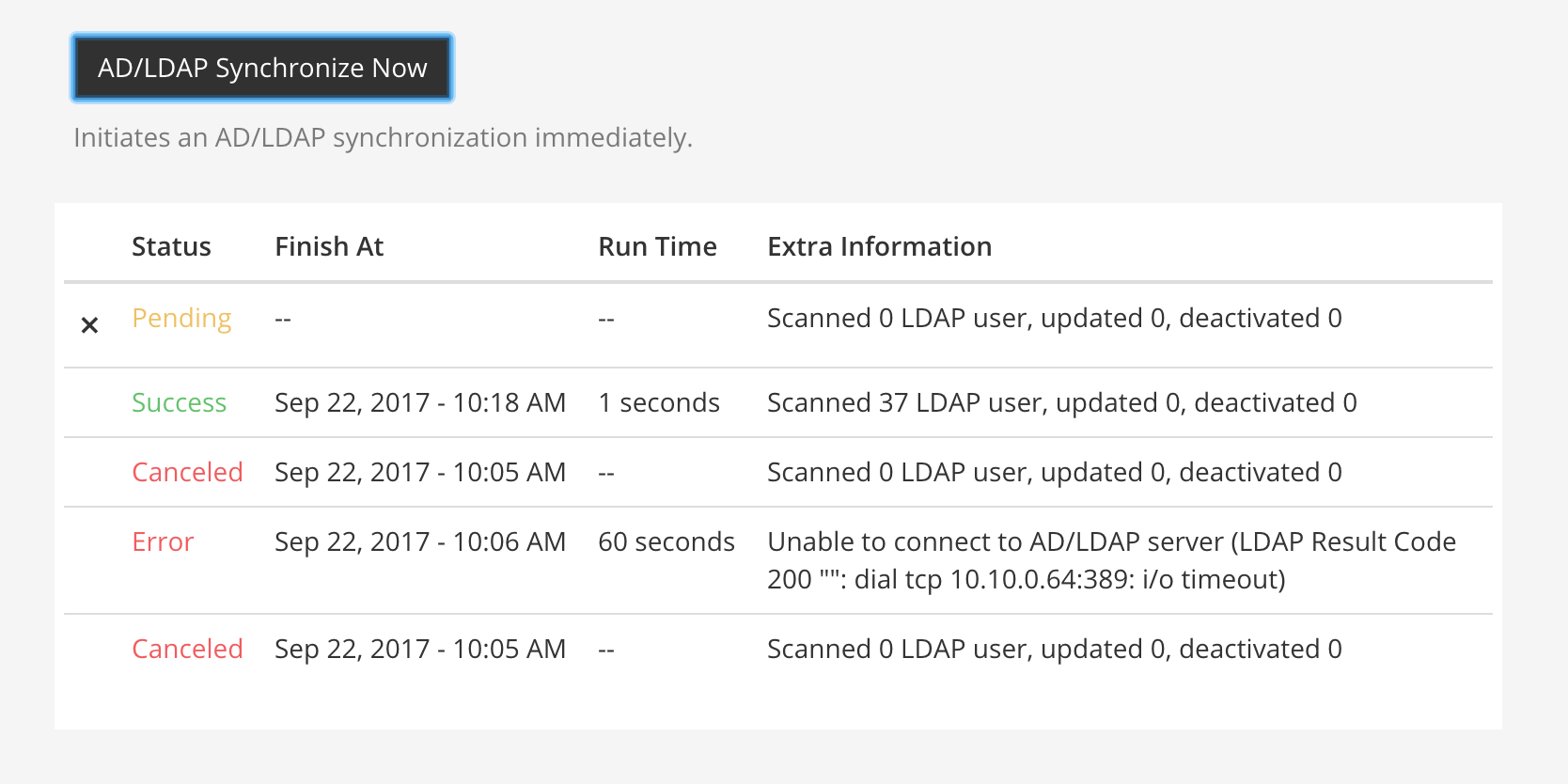

AD/LDAP 지금 동기화#

이 버튼을 사용하여 AD/LDAP 서버와 즉시 동기화하세요. 동기화 상태는 버튼 아래 테이블에 표시됩니다(아래 그림 참조). 수동 동기화 후에는 다음 동기화가 동기화 간격 에 설정된 시간 후에 발생합니다. |

|

참고

동기화가 Pending 상태이고 완료되지 않으면 AD/LDAP와의 동기화 활성화 가 true 로 설정되어 있는지 확인하세요.

SAML 2.0#

Enterprise 및 Professional 요금제 에서 사용 가능합니다.

인증 > SAML 2.0 으로 이동하여 시스템 콘솔에서 다음 구성 설정에 접근하세요.

중요

Microsoft ADFS 가이드라인에 따라 WIA를 지원하지 않는 장치에 대한 인트라넷 폼 기반 인증을 구성하는 것을 권장합니다.

SAML로 로그인 활성화#

참고

Enterprise 및 Professional 요금제에서만 사용 가능합니다.

|

|

SAML 계정과 AD/LDAP 동기화 활성화#

참고

Enterprise 및 Professional 요금제에서만 사용 가능합니다.

자세한 내용은 AD/LDAP Setup 을 참조하세요. |

|

AD/LDAP와 동기화할 때 게스트 사용자 무시#

참고

Enterprise 및 Professional 요금제에서만 사용 가능합니다.

자세한 내용은 AD/LDAP Setup 을 참조하세요. |

|

AD/LDAP 정보로 SAML 바인드 데이터 재정의#

참고

Enterprise 및 Professional 요금제에서만 사용 가능합니다.

자세한 내용은 AD/LDAP Setup 을 참조하세요. |

|

참고

LDAP 동기화가 활성화되지 않은 경우 이 설정은 false 여야 합니다. 이 설정을 true 에서 false 로 변경하면 재정의가 비활성화됩니다.

재정의가 활성화된 경우 SAML ID는 LDAP ID와 일치해야 합니다.

ID 공급자 메타데이터 URL#

참고

Enterprise 및 Professional 요금제에서만 사용 가능합니다.

이 설정은 Mattermost가 공급자로부터 설정 메타데이터를 요청하는 URL입니다. 문자열 입력입니다. |

|

SAML SSO URL#

참고

Enterprise 및 Professional 요금제에서만 사용 가능합니다.

이 설정은 Mattermost가 로그인 시퀀스를 시작하기 위해 SAML 요청을 보내는 URL입니다. 문자열 입력입니다. |

|

ID 공급자 발급자 URL#

참고

Enterprise 및 Professional 요금제에서만 사용 가능합니다.

이 설정은 SAML 요청을 위한 ID 공급자의 발급자 URL입니다. 문자열 입력입니다. |

|

ID 공급자 공개 인증서#

참고

Enterprise 및 Professional 요금제에서만 사용 가능합니다.

ID 공급자가 발급한 공개 인증 인증서입니다. 문자열 입력입니다. |

|

서명 확인#

참고

Enterprise 및 Professional 요금제에서만 사용 가능합니다.

|

|

서비스 공급자 로그인 URL#

참고

Enterprise 및 Professional 요금제에서만 사용 가능합니다.

Mattermost 서버의 URL을 입력하고 서버 구성에 따라 HTTP 또는 HTTPS를 사용하세요. 이 설정은 Assertion Consumer Service URL이라고도 합니다. |

|

서비스 공급자 식별자#

참고

Enterprise 및 Professional 요금제에서만 사용 가능합니다.

이 설정은 서비스 공급자의 고유 식별자로, 대부분의 경우 서비스 공급자 로그인 URL과 동일합니다. ADFS에서는 신뢰 당사자 식별자와 일치해야 합니다. 문자열 입력입니다. |

|

암호화 활성화#

참고

Enterprise 및 Professional 요금제에서만 사용 가능합니다.

|

|

서비스 공급자 개인 키#

참고

Enterprise 및 Professional 요금제에서만 사용 가능합니다.

이 설정은 ID 공급자로부터 SAML Assertion을 복호화하는 데 사용되는 개인 키를 저장합니다. 문자열 입력입니다. |

|

서비스 공급자 공개 인증서#

참고

Enterprise 및 Professional 요금제에서만 사용 가능합니다.

이 설정은 Mattermost가 서비스 공급자로 로그인을 시작할 때 ID 공급자에 대한 SAML 로그인을 위한 SAML 요청에 서명하는 데 사용되는 인증서 파일을 저장합니다. 문자열 입력입니다. |

|

요청 서명#

참고

Enterprise 및 Professional 요금제에서만 사용 가능합니다.

|

|

서명 알고리즘#

참고

Enterprise 및 Professional 요금제에서만 사용 가능합니다.

이 설정은 SAML 요청에 서명하는 데 사용되는 서명 알고리즘을 결정합니다. 옵션은 다음과 같습니다: 문자열 입력입니다. |

|

정규화 알고리즘#

참고

Enterprise 및 Professional 요금제에서만 사용 가능합니다.

이 설정은 정규화 알고리즘을 결정합니다. 다음과 같은 옵션이 있습니다:

문자열 입력입니다. |

|

이메일 속성#

참고

Enterprise 및 Professional 요금제에서만 사용 가능합니다.

이 설정은 Mattermost의 사용자 이메일 주소 필드를 채우는 SAML Assertion의 속성을 결정합니다. 알림은 이 이메일 주소로 전송됩니다. 시스템 관리자가 사용자 개인정보를 설정한 방식에 따라 이 이메일 주소는 다른 사용자에게 표시될 수 있습니다. 문자열 입력입니다. |

|

사용자 이름 속성#

참고

Enterprise 및 Professional 요금제에서만 사용 가능합니다.

이 설정은 Mattermost UI의 사용자 이름 필드를 채우는 SAML Assertion 속성을 결정합니다. 이 속성은 UI에서 사용자를 식별합니다. 예를 들어, 사용자 이름이 문자열 입력입니다. |

|

ID 속성#

참고

Enterprise 및 Professional 요금제에서만 사용 가능합니다.

(선택 사항) 이 설정은 SAML의 사용자를 Mattermost의 사용자와 연결하는 데 사용되는 SAML Assertion 속성을 결정합니다. 문자열 입력입니다. |

|

게스트 속성#

참고

Enterprise 및 Professional 요금제에서만 사용 가능합니다.

(선택 사항) 이 설정은 Mattermost의 사용자에게 게스트 역할을 적용하는 데 사용되는 SAML Assertion 속성을 결정합니다. 자세한 내용은 게스트 계정 문서 를 참조하세요. 문자열 입력입니다. |

|

관리자 속성 활성화#

참고

Enterprise 및 Professional 요금제에서만 사용 가능합니다.

|

|

관리자 속성#

참고

Enterprise 및 Professional 요금제에서만 사용 가능합니다.

(선택 사항) 이 설정은 시스템 관리자를 지정하기 위한 SAML Assertion의 속성을 결정합니다. 사용자가 Mattermost에 로그인할 때 이 역할로 자동 승격됩니다. 관리자 속성이 제거되더라도 로그인된 사용자는 관리자 상태를 유지합니다. 사용자가 로그아웃할 때만 역할이 취소됩니다. 문자열 입력입니다. |

|

이름 속성#

참고

Enterprise 및 Professional 요금제에서만 사용 가능합니다.

(선택 사항) 이 설정은 Mattermost에서 사용자의 이름을 채우는 SAML Assertion 속성을 결정합니다. 문자열 입력입니다. |

|

성 속성#

참고

Enterprise 및 Professional 요금제에서만 사용 가능합니다.

(선택 사항) 이 설정은 Mattermost에서 사용자의 성을 채우는 SAML Assertion 속성을 결정합니다. 문자열 입력입니다. |

|

별명 속성#

참고

Enterprise 및 Professional 요금제에서만 사용 가능합니다.

(선택 사항) 이 설정은 Mattermost에서 사용자의 닉네임을 채우는 SAML Assertion 속성을 결정합니다. 문자열 입력입니다. |

|

직책 속성#

참고

Enterprise 및 Professional 요금제에서만 사용 가능합니다.

(선택 사항) 이 설정은 Mattermost에서 사용자의 직위(회사 내 직책 또는 역할)를 채우는 SAML Assertion 속성을 결정합니다. 문자열 입력입니다. |

|

선호 언어 속성#

참고

Enterprise 및 Professional 요금제에서만 사용 가능합니다.

(선택 사항) 이 설정은 Mattermost에서 사용자의 언어 선호도를 채우는 SAML Assertion 속성을 결정합니다. 문자열 입력입니다. |

|

OAuth 2.0#

Enterprise 및 Professional 요금제 에서 사용 가능합니다.

시스템 콘솔에서 인증 > OAuth 2.0 으로 이동하여 다음 구성 설정에 액세스하세요. 자체 호스팅 배포에서는 인증 > GitLab 에서 GitLab OAuth 인증 설정에도 액세스할 수 있습니다.

이 설정을 사용하여 계정 생성 및 로그인을 위한 OAuth 2.0을 구성하세요.

OAuth 2.0 서비스 제공업체 선택#

이 설정을 사용하여 OAuth를 활성화하고 다음 옵션 중에서 서비스 제공업체를 지정하세요:

|

|

GitLab OAuth 2.0 설정#

참고

Enterprise 구독의 경우 GitLab 설정은 OAuth 2.0 아래에서 찾을 수 있습니다

GitLab으로 OAuth 2.0 인증 활성화#

|

|

GitLab OAuth 2.0 애플리케이션 ID#

이 설정은 GitLab의 OAuth 애플리케이션 ID를 포함합니다. 다음 단계에 따라 ID를 생성하세요:

문자열 입력입니다. |

|

참고

GitLab은 ID와 함께 애플리케이션 시크릿 키 를 제공합니다.

GitLab OAuth 2.0 애플리케이션 시크릿 키#

이 설정은 GitLab의 OAuth 애플리케이션 시크릿 키를 포함합니다. 이 키는 애플리케이션 ID 와 동시에 생성됩니다 (자세한 내용은 GitLab OAuth 2.0 애플리케이션 ID 참조). GitLab에서 제공한 키를 Mattermost 시스템 콘솔 필드, 문자열 입력입니다. |

|

GitLab OAuth 2.0 사이트 URL#

이 설정은 GitLab 인스턴스의 URL을 포함합니다 (예: |

|

GitLab OAuth 2.0 사용자 API 엔드포인트#

이 설정은 GitLab 사용자 API 엔드포인트의 URL을 포함합니다 (예: URL을 Mattermost 시스템 콘솔 필드, 문자열 입력입니다. |

|

GitLab OAuth 2.0 인증 엔드포인트#

이 설정은 GitLab 인증 엔드포인트의 URL을 포함합니다 (예: URL을 Mattermost 시스템 콘솔 필드, 문자열 입력입니다. |

|

GitLab OAuth 2.0 토큰 엔드포인트#

이 설정은 GitLab OAuth 토큰 엔드포인트의 URL을 포함합니다 (예: URL을 Mattermost 시스템 콘솔 필드, 문자열 입력입니다. |

|

Google OAuth 2.0 설정#

Enterprise 및 Professional 요금제 에서 사용 가능합니다.

Google OAuth 2.0 인증 활성화#

Google Single Sign-On 구현 지침을 참조하세요. |

|

Google OAuth 2.0 클라이언트 ID#

이 설정은 Google의 OAuth 클라이언트 ID를 저장합니다. Google Cloud Platform APIs & Services 메뉴의 자격 증명 섹션으로 이동하여 자격 증명 만들기 > OAuth 클라이언트 ID 를 선택하여 ID를 생성하세요. Google OAuth 또는 OpenID 인증을 구현하는 데 사용할 수 있는 지침은 Google Single Sign-On 을 참조하세요. 문자열 입력입니다. |

|

Google OAuth 2.0 클라이언트 시크릿#

이 설정은 Google의 OAuth 클라이언트 시크릿을 저장합니다. 시크릿은 클라이언트 ID와 동시에 생성됩니다. 문자열 입력입니다. |

|

Google OAuth 2.0 사용자 API 엔드포인트#

사용자 API 엔드포인트로는 문자열 입력입니다. |

|

Google OAuth 2.0 인증 엔드포인트#

인증 엔드포인트로는 문자열 입력입니다. |

|

Google OAuth 2.0 토큰 엔드포인트#

토큰 엔드포인트로는 문자열 입력입니다. |

|

Entra ID OAuth 2.0 설정#

Enterprise 및 Professional 요금제 에서 사용 가능합니다.

참고

Microsoft ADFS 가이드라인에 따라 WIA를 지원하지 않는 장치에 대해 인트라넷 양식 기반 인증 구성 을 권장합니다.

Entra ID로 OAuth 2.0 인증 활성화#

|

|

참고

자세한 내용은 Entra ID Single Sign-On 문서를 참조하세요.

Entra ID OAuth 2.0 애플리케이션 ID#

이 설정은 Microsoft Azure Portal을 통해 Entra ID를 Single Sign-On 서비스로 구성할 때 생성된 애플리케이션 ID 를 포함합니다. 문자열 입력입니다. |

|

참고

자세한 내용은 Entra ID Single Sign-On 문서를 참조하세요.

Entra ID OAuth 2.0 애플리케이션 비밀번호#

이 설정은 Microsoft Azure Portal을 통해 Entra ID를 Single Sign-On 서비스로 구성할 때 생성된 애플리케이션 비밀번호 를 포함합니다. 문자열 입력입니다. |

|

참고

자세한 내용은 Entra ID Single Sign-On 문서를 참조하세요.

Entra ID OAuth 2.0 디렉토리(테넌트) ID#

이 설정은 Azure Portal을 통해 Mattermost에 설정된 디렉토리(테넌트) ID 를 포함합니다. 문자열 입력입니다. |

|

참고

자세한 내용은 Entra ID Single Sign-On 문서를 참조하세요.

Entra ID OAuth 2.0 사용자 API 엔드포인트#

사용자 API 엔드포인트로는 문자열 입력입니다. |

|

Entra ID OAuth 2.0 인증 엔드포인트#

인증 엔드포인트로는 문자열 입력입니다. |

|

Entra ID OAuth 2.0 토큰 엔드포인트#

토큰 엔드포인트로는 문자열 입력입니다. |

|

OpenID Connect#

시스템 콘솔에서 인증 > OpenID Connect 로 이동하여 다음 구성 설정에 접근하세요.

OpenID Connect 서비스 제공자 선택#

다음 옵션으로 OpenID Connect를 활성화하려면 이 설정을 사용하세요: |

|

참고

GitLab OpenID는 모든 플랜에서 사용 가능합니다. 다른 모든 제공자는 Mattermost Enterprise 또는 Professional이 필요합니다.

GitLab OpenID 설정#

Enterprise 및 Professional 요금제 에서 사용 가능합니다.

GitLab을 통한 OpenID Connect 인증 활성화#

|

|

참고

자세한 내용은 GitLab Single Sign-On 문서를 참조하세요.

GitLab OpenID 사이트 URL#

이 설정은 GitLab 인스턴스의 URL을 저장합니다(예: https://example.com:3000). 문자열 입력입니다. |

|

참고

자세한 내용은 GitLab Single Sign-On 문서의 2단계 를 참조하세요.

GitLab OpenID Discovery 엔드포인트#

이 설정은 GitLab OpenID Connect의 Discovery Endpoint로 미리 채워져 있습니다. 문자열 입력. 기본값은 |

|

참고

자세한 내용은 GitLab Single Sign-On 문서의 2단계 를 참조하세요.

GitLab OpenID 클라이언트 ID#

이 설정은 GitLab에서 생성한 Application ID 를 저장합니다. 문자열 입력입니다. |

|

참고

자세한 내용은 GitLab Single Sign-On 문서의 2단계 를 참조하세요.

GitLab OpenID 클라이언트 시크릿#

이 설정은 GitLab에서 생성한 Application Secret Key 를 저장합니다. 문자열 입력입니다. |

|

참고

자세한 내용은 GitLab Single Sign-On 문서의 2단계 를 참조하세요.

Google OpenID 설정#

Enterprise 및 Professional 요금제 에서 사용 가능합니다.

Google을 통한 OpenID Connect 인증 활성화#

true: Google OpenID Connect를 사용하여 팀 생성 및 계정 가입을 허용합니다.

false: (기본값) Google OpenID Connect를 사용하여 팀 생성 또는 계정 가입을 할 수 없습니다.

Google Single Sign-On 구현 지침을 참조하세요. |

|

Google OpenID Discovery 엔드포인트#

이 설정은 Google OpenID Connect의 Discovery 엔드포인트로 미리 채워져 있습니다. Google Apps SSO를 위한 Mattermost 구성 을 참조하세요. 문자열 입력. 기본값은 |

|

Google OpenID 클라이언트 ID#

이 설정은 Google에서 생성한 클라이언트 ID를 저장합니다. Google Single Sign-On 구현 지침을 참조하세요. 문자열 입력입니다. |

|

Google OpenID 클라이언트 시크릿#

이 설정은 Google에서 생성한 클라이언트 시크릿을 저장합니다. Google Single Sign-On 구현 지침을 참조하세요. 문자열 입력입니다. |

|

Entra ID OpenID 설정#

Enterprise 및 Professional 요금제 에서 사용 가능합니다.

참고

Microsoft ADFS 가이드라인에 따라 WIA를 지원하지 않는 장치에 대한 인트라넷 폼 기반 인증을 구성하는 것을 권장합니다.

Entra ID로 OpenID Connect 인증 활성화#

Entra ID Single Sign-On 구현 지침을 참조하세요. |

|

Entra ID OpenID 디렉토리(테넌트) ID#

이 설정은 Microsoft Azure Portal을 통해 Mattermost에 설정된 디렉토리(테넌트) ID를 보관합니다. Entra ID Single Sign-On 구현 지침을 참조하세요. 문자열 입력입니다. |

|

Entra ID OpenID Discovery 엔드포인트#

이 설정은 Entra ID OpenID Connect의 Discovery 엔드포인트로 미리 채워져 있습니다. Entra ID Single Sign-On 구현 지침을 참조하세요. 문자열 입력. 기본값은 |

|

Entra ID 클라이언트 ID#

이 설정은 Microsoft Azure Portal을 통해 생성된 애플리케이션(클라이언트) ID 를 저장합니다. Entra ID Single Sign-On 구현 지침을 참조하세요. 문자열 입력입니다. |

|

Entra ID 클라이언트 시크릿#

이 설정은 Microsoft Azure Portal을 통해 생성된 클라이언트 시크릿 을 저장합니다. Entra ID Single Sign-On 구현 지침을 참조하세요. 문자열 입력입니다. |

|

OpenID Connect(기타) 설정#

Enterprise 및 Professional 요금제 에서 사용 가능합니다.

기타 서비스 제공업체와의 OpenID Connect 인증 활성화#

Enterprise 및 Professional 요금제 에서 사용 가능합니다.

OpenID Connect Single Sign-On 구현 지침을 참조하세요. |

|

OpenID Connect(기타) Discovery 엔드포인트#

이 설정은 OpenID 제공업체의 Discovery 엔드포인트 URL을 저장합니다. URL은 OpenID Connect Single Sign-On 구현 지침을 참조하세요. 문자열 입력입니다. |

|

참고

Discovery 엔드포인트 설정은 임의의 호스트의 연결성과 가용성을 확인하는 데 사용될 수 있습니다. 이에 대해 우려하는 시스템 관리자는 사용자 지정 관리자 역할을 사용하여 이러한 설정 수정에 대한 액세스를 제한할 수 있습니다. 자세한 내용은 위임된 세분화된 관리 문서를 참조하세요.

OpenID Connect(기타) 클라이언트 ID#

이 설정은 OpenID 제공업체의 클라이언트 ID를 저장합니다. OpenID Connect Single Sign-On 구현 지침을 참조하세요. 문자열 입력입니다. |

|

OpenID Connect(기타) 클라이언트 시크릿#

이 설정은 OpenID 제공업체의 클라이언트 시크릿을 저장합니다. OpenID Connect Single Sign-On 구현 지침을 참조하세요. 문자열 입력입니다. |

|

게스트 액세스#

Enterprise 및 Professional 요금제 에서 사용 가능합니다.

시스템 콘솔에서 인증 > 게스트 액세스 로 이동하여 다음 구성 설정에 액세스합니다.

게스트 액세스 활성화#

|

|

참고

요금 청구 목적으로 활성화된 게스트 계정은 라이선스 시트를 사용하며, 게스트 계정이 비활성화되면 반환됩니다. 이는 게스트 계정이 Mattermost workspace 에서 유료 사용자로 계산됨을 의미합니다.

허용된 게스트 도메인#

이 설정을 사용하여 게스트 계정 생성을 제한합니다. 설정 시 게스트 계정은 나열된 도메인 중 하나의 확인된 이메일 주소가 필요합니다. 쉼표로 구분된 하나 이상의 도메인 문자열 입력 |

|

다중 인증(MFA) 강제 적용#

|

|

참고

이 설정은 기본값이 false이며 비게스트 사용자에게 MFA가 적용되지 않은 경우 변경할 수 없습니다.

게스트 태그 표시#

|

|

참고

이 구성 설정은 웹, 데스크톱 앱, 모바일 앱을 포함한 모든 Mattermost 클라이언트에 적용됩니다. 자세한 내용은 guest accounts 문서를 참조하세요.